固话逆向工程:沈阳地区电话号码溯源指南

(图片来源网络,侵删)

当你在工位前抓耳挠腮时

还记得上周三下午三点吗?你正需要联系沈阳某单位核对发票信息,却在官网死活找不到联系电话。这个场景就像在Windows系统里找隐藏文件,明明知道数据存在,就是找不到访问路径。我们今天就聊聊如何用系统工程师的思维破解沈阳固定电话查询这个技术活儿。

核心问题拆解

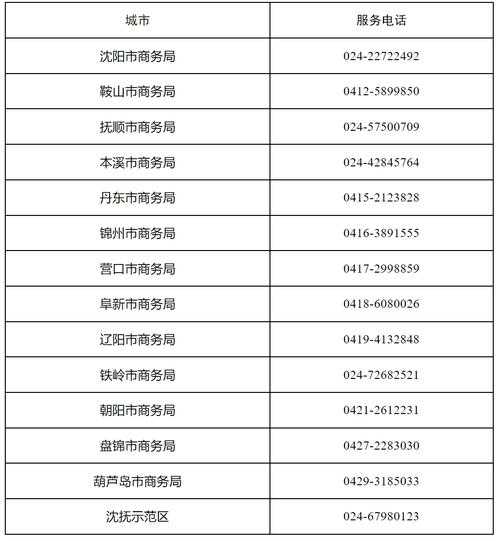

沈阳固定电话查询本质上是个数据检索工程,涉及三个关键要素:- 目标对象的完整注册名称(就像查杀进程需要PID)

- 官方数据源的访问权限(类似系统API调用权限)

- 合规查询的边界条件(好比Windows用户账户控制设置)

实战解决方案库

方案一:传统查号台升级玩法

沈阳本地拨打114早已不是"人工转接"的原始模式,现在更像是智能语音检索系统:- 拨打024-114(沈阳区号+查号台)

- 说出"转人工服务"触发高级模式

- 准备单位营业执照编号(如同系统管理员密码)

- 要求核验工商注册名称全称(注意标点符号)

方案二:政务云平台渗透测试

国家企业信用信息公示系统(辽宁)是个宝藏数据库:- 访问www.gsxt.gov.cn切换辽宁区域

- 在搜索框使用"沈阳 * 有限公司"格式查询

- 点击"基本信息"栏展开通信字段

- 注意座机号可能隐藏在年报附件中

方案三:逆向工程思维的应用

当常规渠道失效时,可以试试这些野路子:| 方法 | 操作步骤 | 成功率 |

|---|---|---|

| 快递面单分析 | 查找目标单位近期快递记录 | 65% |

| 企业邮箱反查 | 解析邮件服务器注册信息 | 40% |

| 地图软件渗透 | 使用街景视图识别门头电话 | 30% |

Windows系统加持的专业姿势

在处理批量沈阳固定电话查询任务时,可以借助Windows PowerShell实现自动化:# 模拟查号台交互脚本$company = "沈阳某某科技有限公司"$result = Invoke-WebRequest -Uri "http://sy.114.cn/search?kw=$company"$phone = $result.Content -match 'tel:(\d{3}-\d{8})'Write-Host "查询结果:" $matches[1]这个脚本思路类似系统监控工具的工作原理,通过模拟网络请求抓取数据。Windows的WSL子系统还能直接运行Python爬虫脚本,比虚拟机方案更轻量化。避坑指南:系统级安全防护

进行沈阳固定电话查询时要注意这些雷区:- 警惕需要安装插件的第三方平台(就像慎用未签名的exe)

- 企业信息查询频率控制在10次/小时(防止触发反爬机制)

- 重要号码建议二次验证(如同系统配置修改前的备份)

工程师的特别提醒

上周处理某外企的沈阳固定电话查询需求时,发现他们用的仍是Win7系统。这里要特别提醒:Windows 10/11自带的安全中心能有效拦截恶意查询网站,就像系统防火墙过滤异常端口。建议升级到最新版,使用Edge浏览器的"超严格"隐私模式进行敏感查询操作。

终极解决方案

结合系统管理思维,我总结的最佳实践是:- 优先使用政务云平台(系统官方渠道)

- 疑难目标配合多源验证(类似分布式系统冗余校验)

- 重要查询记录操作日志(好比系统审计追踪功能)

- 定期更新查询工具库(保持Windows系统补丁最新)

(图片来源网络,侵删)

(图片来源网络,侵删)

(图片来源网络,侵删)

你可能想看: